Kvantvärlden är knäpp. Einstein trodde inte på den. Men Niels Bohr stod på sig. Man kan inte veta tillståndet hos en kvantpartikel innan man mäter det och då har man samtidigt låst fast det. Men kvanttillståndet kan inte styras och därmed kan det inte utnyttjas som ett krypto i sig själv, det är bara en överförare av nyckeln och en möjlighet att se om nyckeln är avlyssnad eller ej.

Egentligen är kvantkryptering fel ord. Det korrekta engelska namnet på metoden är Quantum Key Distribution, vilket är mycket närmare sanningen. Kvantmekanismen ingår inte i krypteringen utan används bara för att skapa och överföra en hemlig, slumpmässig nyckel och för att säkra att överföringen av nyckeln inte avlyssnas.

Den egentliga krypteringen av meddelandet får skötas på traditionellt sätt, i en dator. Meddelandet krypteras med kvantnyckeln, som är absolut slumpmässig och lika lång som meddelandet, vilket gör kryptot oknäckbart. Därefter kan meddelandet publiceras offentligt om man så vill, eller sändas över oskyddade kanaler. Det kan inte forceras.

Man skulle kunna göra precis samma sak om man kunde skapa en absolut slumpmässig nyckel på något annat, o-kvantigt sätt. Men oavsett hur Alice skapar nyckeln måste den överföras till Bob. Alice och Bob är de traditionella namnen på sändare och mottagare i kryptosammanhang och det gäller i denna artikel också. Den som avlyssnar kallas på samma sätt för Eve (-sdropper).

En experimentell uppställning för kvantkrypto på KTH. Den vita lådan är Alice, som sänder kvantnyckeln. Hon måste vara inuti en temperatur- och vibrationsisolerad låda. De gula, blå och vita trådarna är optiska fibrer och de blå metallkomponenterna är polarisationsroterare, som kan vrida fotonernas polarisation inuti fibrerna. Koaxialkabeln till vänster överför styrsignalen till den olinjära kristall som utför sammanflätningen av fotonerna.

Problemet är om någon avlyssnar överföringen av nyckeln. Det är där kvantmekaniken kommer in. Med matematiska metoder kan man avgöra om någon lyssnar på förbindelsen, men som vanligt med kvantfenomen finns inget ja eller nej, utan det kan bara avgöras med en viss sannolikhet.

Det här kan låta mystiskt och för att reda ut begreppen har vi talat med Gunnar Björk, professor i kvantoptik på KTH vid AlbaNova.

Gunnar Björk, professor i kvantoptik vid KTH

– Det stora problemet är hur man ska kunna skapa en absolut slumpmässig nyckelsträng och hur den ska kunna distribueras. Just detta löses av kvantmekaniken, med sin inbyggda slumpmässighet. Skickar man en foton genom en stråldelare med en halvgenomskinlig spegel som delar ljuset 50/50 kan man aldrig säga vilken port fotonen kommer ut genom och det kommer aldrig att finnas ett mönster i det, säger Gunnar.

Själva krypteringen är trivial och det finns inget att knäcka, så länge nyckeln kan distribueras säkert och den aldrig återanvänds. Kryptot förblir oknäckbart vare sig man använder super- eller kvantdatorer.

Eftersom meddelandet, eller meddelandena överförs hela tiden på en länk, måste också kvantnyckeln skapas och överföras hela tiden. På grund av förlusterna i nyckelöverföringen måste nyckeltrafiken faktiskt vara större än meddelandetrafiken. Nycklarna kan dock överföras på flera kanaler, säger Gunnar.

Förklaringen som lämnas i figurerna till denna artikel är bara grundläggande och många utvikningar finns. Man kan också applicera högre matematik på bitsträngarna för att öka verkningsgraden i överföringen, eftersom den i detta grundläggande fall är ganska låg. Med matematik som kallas ”privacy amplification” kan man urskilja vilka delar av strängen som Eve uppfattat korrekt och utesluta dem, och bara spara de delar som Alice och Bob är ensamma om.

Datavägen

– Det är inte helt lätt att överföra kvantnyckeln utan att störa den så att den förvrängs eller försvagas så mycket att den inte kan detekteras. Sändaren kan inte hålla högre uteffekt än att man kan vara säker på att den bara skickar ut enstaka fotoner. Kommer det ut fotonpar i systemet kan Eve ta den ena utan att det märks, fortsätter Gunnar.

Skulle fotonen av någon anledning inte orka ända fram till Bob är det ingen katastrof, för det äventyrar inte nyckeln. Man tål att tappa ett antal fotoner och kan bara strunta i det, till en viss gräns, innan överföringen börjar bli otillförlitlig. Man vet att hälften av ljuset absorberats efter 10 kilometer fiber och ytterligare hälften av detta försvunnit efter 20 kilometer. I praktiken kan man ha en länk på mellan 300-500 kilometer utan att kapaciteten blir för låg.

En verklig fiber kommer att påverka fotonens polarisation beroende på temperatur och vibrationer, men det kan man kompensera för genom att skicka med en (icke-kvant) referensstråle som man bara mäter fel-polarisationen på, och justerar en motordriven polarisationsrotator/kompensator därefter.

Man kan inte sätta in en förstärkare på vägen, för denna kommer då att detektera fotonen och förstöra kvanttillståndet. Man har visat teoretiskt att det går att bygga kvantförstärkare som skulle kunna förstärka ljuset utan att detektera det, men de är mycket komplicerade och därför opraktiska och kommersiellt ointressanta.

Det finns dock företag som kan leverera kommersiella system som agerar Alice och Bob. Ett av dem är schweiziska ID Quantique. De har sålt länkar till både banker och schweiziska valmyndigheten. Den kommersiella apparaten är helt färdig för bruk, med Ethernet in och Ethernet ut i andra änden, med färdigdekrypterat data.

En annan metod för överföring är att använda satelliter. Kan man bara kompensera för atmosfärens vridning av polarisationen av strålen på väg upp, fungerar metoden. Satelliten innehåller både en Bob som tar emot och en ny Alice som sänder vidare till nästa satellit, som i sin tur fungerar likadant. Satelliterna får anses som säkra noder och omöjliga att avlyssna. Metoden med satelliter är mycket enklare än att försöka bygga en kvantljusförstärkare, för att nå längre avstånd. Med denna metod kan kvantkrypto skickas var som helst på jordens yta.

Av samma anledning som med förstärkaren kan man inte routa kvantfotoner med någon elektro-optisk metod. Det enda man kan tänka sig är en sorts växel med snabba speglar som kan reflektera ljuset från en fiber in en an annan. En spegel detekterar inte fotonen och förstör inte kvanttillståndet. Tyvärr skulle det inte bli så snabbt med datatermer mätt, avslutar Gunnar.

Princip

Principen är att:

- Alice och Bob fångar upp nyckeln.

- Alice krypterar sitt meddelande i sin dator med den uppfångade nyckeln.

- Därefter sänder Alice sitt krypterade meddelande på valfritt sätt till Bob. Detta visas inte i skissen.

- Bob dekrypterar meddelandet med kryptonyckeln.

- Eve kan tjuvlyssna någonstans på den 200-500 km långa fibern, men förstör då nyckeln som Bob fångar upp.

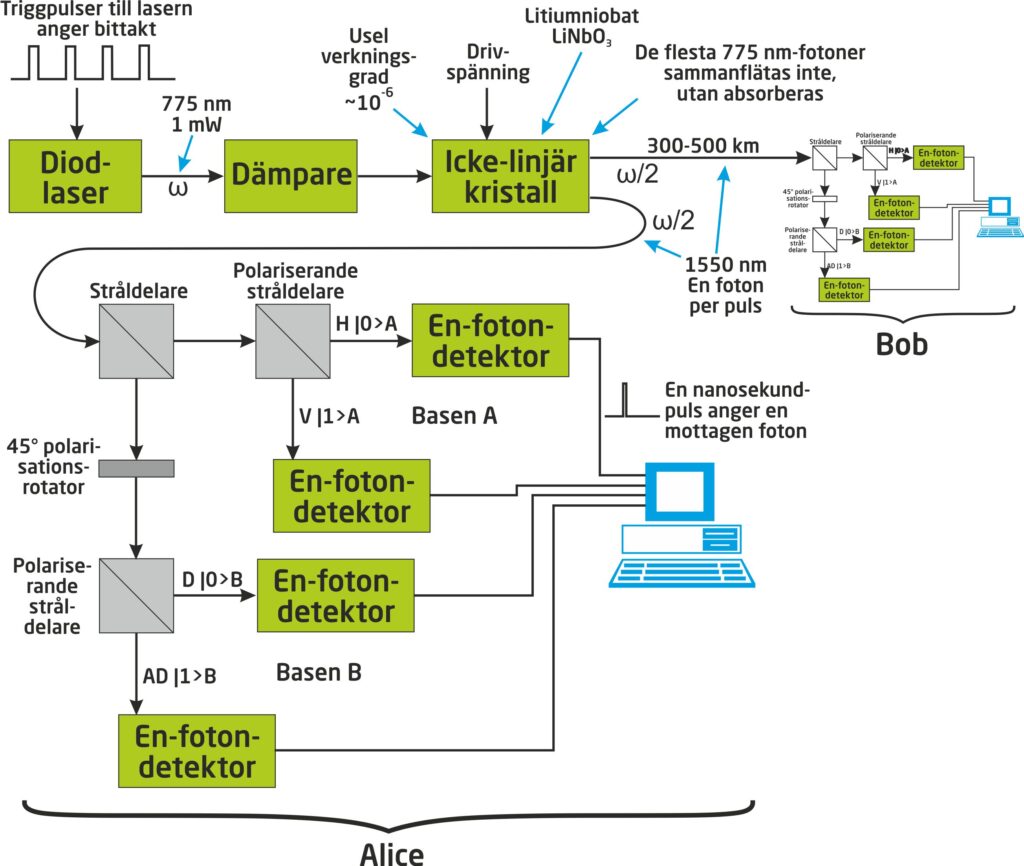

1. Alltihop börjar med att man skickar ut en ljuspuls ur en infraröd laser, av en typ som är vanlig inom fiberkommunikation. Ljuset dämpas och somliga av laserfotonerna delas upp i ett fotonpar med halva energin i en icke-linjär kristall. Processen har så låg verkningsgrad att man kan vara säker på att inte få två fotonpar åt gången, dvs till mindre än eller lika med ett fotonpar per laserpuls. Skulle man få två fotoner i länken till Bob kan Eve ta den ena utan att det märks på den andra.

Litiumniobat-kristallen är en ganska vanlig komponent inom telekom idag. Föreningen är optiskt olinjär och kan göra en massa saker med inkommande ljus. I detta fall halveras ljusfrekvensen (ω/2) och för att bevara energin blir resultatet istället två fotoner med halva energin. När en foton blir till två på det sättet, sammanflätas de båda kvantmekaniskt med motsatt polarisation. (Fråga inte hur det går till!) Är den övre fotonen horisontell, blir den undre vertikal och så vidare, men inte förrän man detekterar dem. Kvantmekaniken stipulerar att när fotonerna kommer ut sammanflätade har de alla polarisationer och kommer så att ha tills de detekteras hos Alice, som ser en slumpmässig polarisation. Bara en delmängd av laserfotonerna blir dock till sammanflätade par. De flesta laserfotoner går rakt igenom kristallen och kommer ut med samma våglängd på andra sidan kristallen.

Alice tar den ena av fotonerna för analys i sin anordning av stråldelare, medan Bob får den andra, och använder sig av exakt samma analysapparat som Alice. Den första stråldelaren generar slumpmässigheten i valet av bas. Den polariserande stråldelaren därefter genererar slumpmässigheten i bas A (se steg 3). Den andra strålen går nedåt och genom en rotator som vrider polarisationen 45 grader. Nu är ljuset vridet diagonalt och den andra polariserande stråldelaren kommer att skilja ut de diagonala komponenterna. Skickar man in en enda foton kommer den att komma ut i någon av de fyra utgångarna med lika sannolikhet.

När man då mäter resultatet, till exempel en diagonal foton, vet man att en antidiagonal foton har åkt till Bob. Alice väljer alltså egentligen inte bas själv utan systemet väljer både bas och bitläge åt Alice.

Efter stråldelarna ansluts en-foton-detektorer bestående av en backspänd avalanche-fotodiod som kan detektera enstaka fotoner och ändå ge en mätbar spänningspuls ut. Pulsen blir i stil med en nanosekund lång. Med datorn kan man sedan utvärdera resultatet som en sträng av ettor och nollor med A- eller B-bas, som ska vara perfekt antikorrelerande hos Alice och Bob. Är den inte det, finns Eve med i mitten.

2. Har man en nyckel som är lika lång som meddelandet är själva krypteringen mycket enkel. Säg att Alice har en bitström som är klartexten och en lika lång, slumpmässig nyckel (111111000000 är lika slumpmässig som någon annan bitföljd). Addera dem modulo 2 och du får en kryptotext som är oknäckbar eftersom den helt kommer att sakna struktur. Kryptotexten kan överföras till Bob på valfritt, oskyddat sätt. Bob har samma nyckel och gör en ny modulo 2-addition och får klartexten. Nyckeln kallas för en ”one-time pad” för den får bara användas en gång.

3. För att göra överföringen använder man sig av stråldelare som är polariserade och kan skilja fotoner åt med olika polarisationsriktning (precis som polariserande glasögon skiljer bort och absorberar blänk i horisontella ytor). Därefter beslutar man att en nolla ska vara en horisontellt polariserad foton och en etta vertikalt. Så inför man en ny bas, basen B, som är diagonal och säger att diagonalt betyder nolla och antidiagonalt betyder etta.

Skulle Alice skicka en foton med basen A och Bob mäter i basen A får båda korrelerade, men motsatta resultat. Skulle emellertid Alice skicka en foton med basen A och Bob mäter i basen B skulle Bob få ett slumpmässigt resultat. Vid sändningen väljer systemet bas åt Alice slumpmässigt. När Bob tar emot väljer han också bas slumpmässigt eftersom Alice inte talar om vilken bas hon väljer.

4. Bob tar emot vad har tror är 01101001010 med de baser han väljer slumpmässigt, nämligen ABBBABAABAA. Nu vill de veta om där är avlyssnade. Alice publicerar nu basen hon sände med, nämligen AABAAAABBAB. Då kan Bob avgöra vilka bitar han mottagit som är osäkra, och eliminera dem (röda kryss). Hälften av den mottagna strängen går förlorad och 011001 återstår. Basen är nu oväsentlig.

Så gör man ett litet urval av den mottagna strängen (gröna ringar) och Alice talar om vad hon sände och Bob vad han tog emot och så ser man om de är lika, vilket de bör vara.

Vad gör Eve, som lyssnar någonstans på mitten? Hon får också gissa på basen och får sin sträng av ettor och nollor. Men för att Bob inte ska bli misstänksam måste Eve skicka något vidare till Bob. Om Eve använder fel bas blir hennes mottagna resultat slumpmässigt. Hon kommer att få fel resultat häften av gångerna. Vad ska hon skicka vidare? Hon kan bara skicka ut detsamma som hon mätte. Mätte hon en nolla i en viss bas, skickar hon ut en nolla i samma bas och så kan hon hoppas att Bob mäter i samma bas.

Men det är bara sant ibland, för ibland mäter Bob i en annan bas och kommer också att få ett slumpmässigt resultat. Sannolikheten för att Bob ska få ett slumpmässigt resultat om Eve lyssnar är 25%, dvs inte försumbart. För varje ytterligare mottagen bit är sannolikheten allt mindre att Eve ska ha lyckats. Ju fler bitar man jämför, desto säkrare är man att man inte är avlyssnad.

När detta inträffar säger Alice och Bob att nyckeln inte är säker och att de ska sluta sända. Men ingenting är absolut. Ligger sannolikheten för avlyssning på en på en miljard miljarder, kan det få vara, för Eve har ingen vettig information.

Ett kvantkryptoförlopp. Oscilloskopet visar en mikrosekund per ruta och överst visas triggpulsen som startar en laserpuls. Mittspåret är den drivspänning som läggs på den olinjära kristallen. Man har provat med flera olika spänningar för att se olika resultat. Det röda spåret längst ned visar en mycket kort puls som är resultatet av överföringen, en sammanflätad foton som avflätats och kommit ut ur en stråldelare och triggat en en-foton-detektor.

Här sitter KTH-forskaren Massimilio Smania vid oscilloskopet och kollar om det kommer fram några fotoner.

Dialogrutan visar det program som styrde experimentet på KTH. Programmet går bara runt, runt och producerar laserpulser och mäter resultatet av dem. Längst ned ser du de tre kontrahenterna i experimentet Alice, Bob och Charlie. I just detta fall behövs två mottagare, Bob och Charlie för att avgöra kryptonyckeln.

En praktisk uppställning i optiklabbet på KTH

Låt oss titta lite på hur de komponenter som används i försöket, ser ut i realiteten.

Allting börjar med en typisk infraröd diodlaser, den översta lådan, som matar ut sin puls på den gula fibern. Den styrs av en pulsgenerator, den understa lådan, som i sin tur styrs av Alices dator.

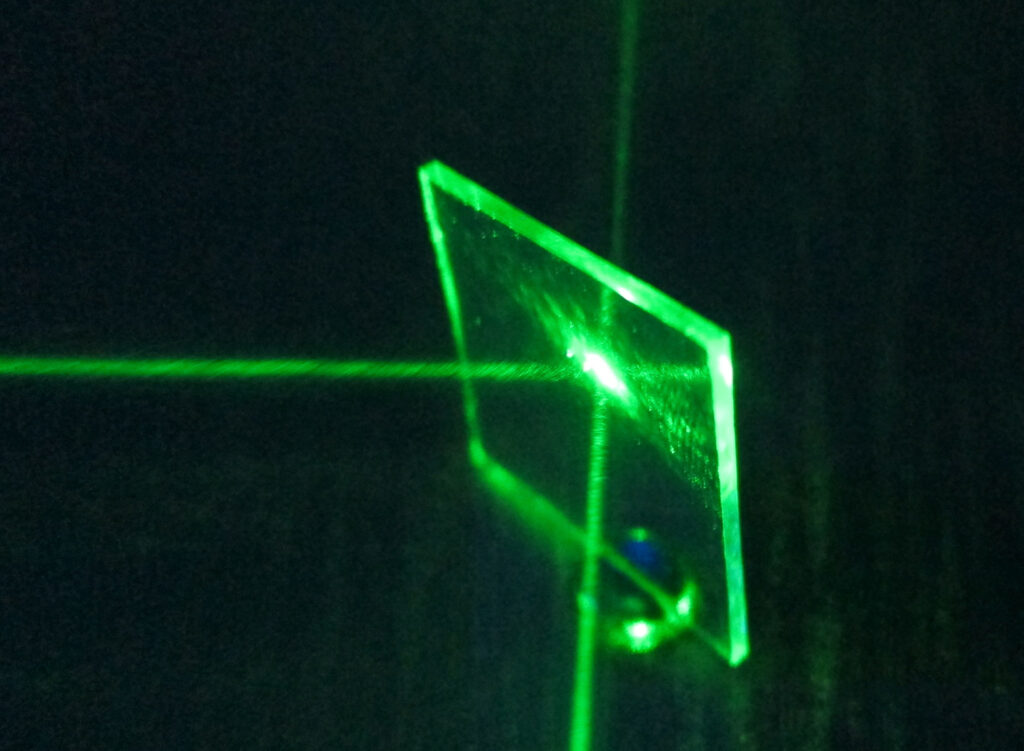

Stråldelaren (beam splitter) är en av nyckelkomponenterna vid kvantkrypto. Den består av en halvreflekterande skiva som delar det inkommande ljuset i två. Men exakt vilka fotoner som kommer att gå rakt fram och vilka som kommer att reflekteras åt sidan är omöjligt att säga. Bild: Zaereth, CC0.

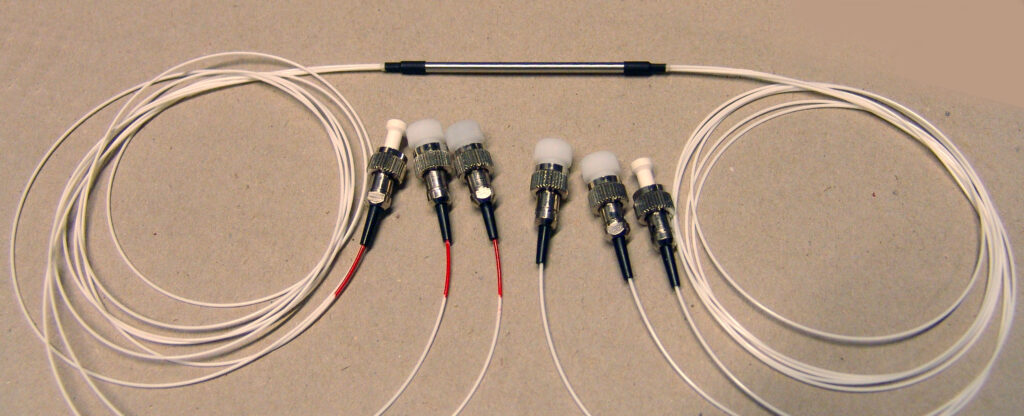

En stråldelare i praktiken, med in- och utgående fibrer, och cirka 3 mm i diameter. Just denna komponent delar strålen i tre och kallas för ”tritter”, men principen är likadan som för en som delar strålen i två.

Hela kvant-härligheten sker inuti denna olinjära kristall av litiumniobat. Beroende på pålagd drivspänning på koaxialkontakten i mitten kan kristallen göra olika saker med de inkommande fotonerna, till exempel dela deras frekvens i två, sammanfläta dem kvantmekaniskt och mata ut dem på varsin fiber. Just denna modul har inte två utgående fibrer, men i praktiken ser alla olinjära moduler likadana ut.

Polarisationen hos fotoner som fördas i en fiber kan förändras på många sätt, och kan behöva vridas tillbaka. Denna komponent är en polarisationsrotator med vilken man kan vrida fibern och därmed också polarisationen.

Den här fiberlådan innehåller cirka 130 kilometer optisk fiber som används för att simulera en överföring.

En-foton-detektorn kan som namnet antyder se enskilda fotoner, som kommer in på de gula fibrerna. Detektorn använder en särskild sorts fotodiod, en backspänd avalanchediod som ger mycket kraftig förstärkning. En enda foton resulterar i en fullt mätbar puls på cirka en nanosekund, som i oscilloskopbilden i förra avsnittet, ovan.

Att lyckas avlyssna

Vadim Makarov hette en postdoktor vid Trondheims Tekniska Högskola som kom på hur man skulle kunna tvinga på en bestämd, icke slumpmässig polarisationsriktning hos Bob. Då talar vi inte kvantfysik längre. Genom att skicka in en annan laserstråle i systemet med hög intensitet och med pålagda polarisationer kommer mottagaren att bländas och inte se Alices fotoner, vilket ger perfekt korrelation mellan det Eve sänder och det Bob mäter. Då fungerar inte privacy amplification. Makarov upptäckte alltså en teknisk ofullkomlighet och det roliga var att han använde ett system från ID Quantique. Han var snäll nog att berätta det för ID Quantique innan han publicerade sitt resultat. ID Quantique byggde in ett motmedel, vilket vet man inte, men förmodligen ett smalt filter som bara släpper igenom kvant-ljuset och spärrar alla andra våglängder.

Är det något?

Så, kvantkryptering, är det något? Ja, det både finns och säljs kommersiellt. Forskargrupper har gjort försök att lura mekanismen och lyckats och metoden har motverkats. Det är som med all informationsteknik: medel och motmedel.

Läs mer

ID Quantique säljer maskinvara för kvantkrypto: https://www.idquantique.com/

Vadim Makarovs hemsida: http://www.vad1.com/lab

Makarovs bländningsförsök: http://arxiv.org/abs/1011.0105