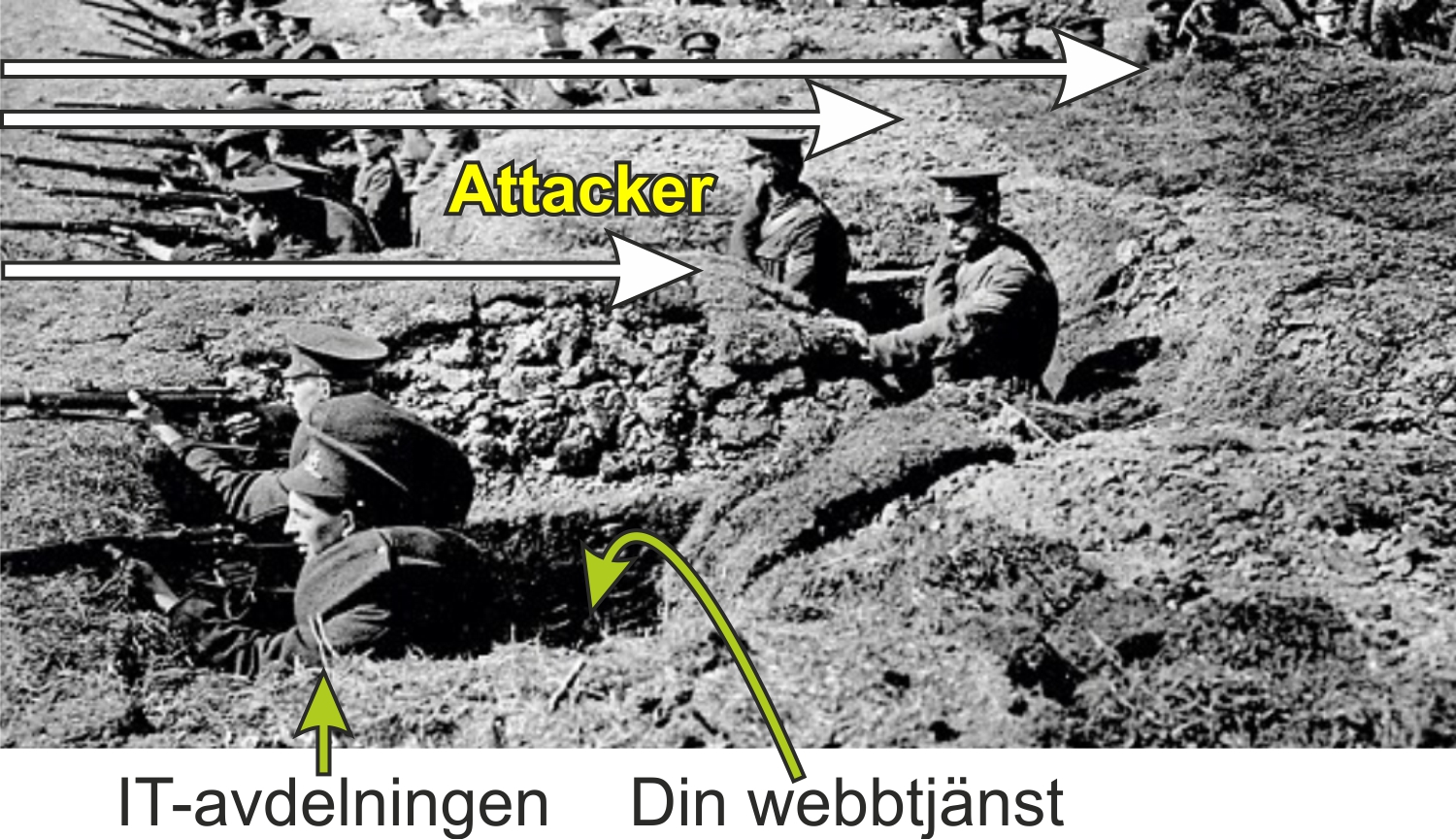

Internet är ett skyttegravskrig idag. Sveriges infrastruktur, svenska företag och myndigheter attackeras kontinuerligt. Sverige har knappt något säkerhetsmedvetande och inget cyberförsvar heller. Det är fel att tro att Försvarsmakten sitter med kamouflagemålade apparater i ett bergrum och skyddar dig mot cyberbrottslingar. Det är du som är cyberförsvaret och det är du som är det främsta målet för attacker. Och det är dina gelikar som struntar i det.

Varning: Lång artikel! Tyvärr – datasäkerhet kan inte tas lättvindigt.

Dagens Internet är en krigsskådeplats med ständiga attacker och motattacker. Några webbtjänster överlever inte skyttegravskriget. Du tycker kanske inte om att läsa det, men tyvärr är det sanning. Bild: Jbulera8271, CC BY-SA 4.0

Sverige och svenska media, politiker, företag, skolor, universitet och inte minst privatpersoner attackeras hela tiden av olika sorters cyberkriminella. Och det enda resultat man ser är att de drabbade ursäktar sig i tidningarna och sedan fortsätter i gamla invanda spår med att strunta i uppdateringar, utbildning och säkerhetskopiering. Tidningarna själva klagar och gråter när det kommer en liten attack som slår ut dem för några timmar, men sedan är allt tillbaka i gamla spår.

Internet består inte av ”en ledning in i Sverige” som man kan ”filtrera”. Det är ett svår-överblickbart sammelsurium av ledningar, leverantörer och kopplingsvägar. Det har gjorts så för att det ska vara så svårt som möjligt att slå omkull eller få stopp på Internet. Informationen kan inte filtreras enkelt, för det finns inget direkt att filtrera på i en modern attack. Dataströmmarna är inte fulla av ordet ”bomb” som man kan hitta med en enkel sökning. Moderna attacker är skapade för att vara antingen gigantiska och därmed svårstoppade, eller finurliga och därmed också svårstoppade. Den skicklige kan införa skadlig kod på en webbplats utan att det skulle märkas i trafikflödet.

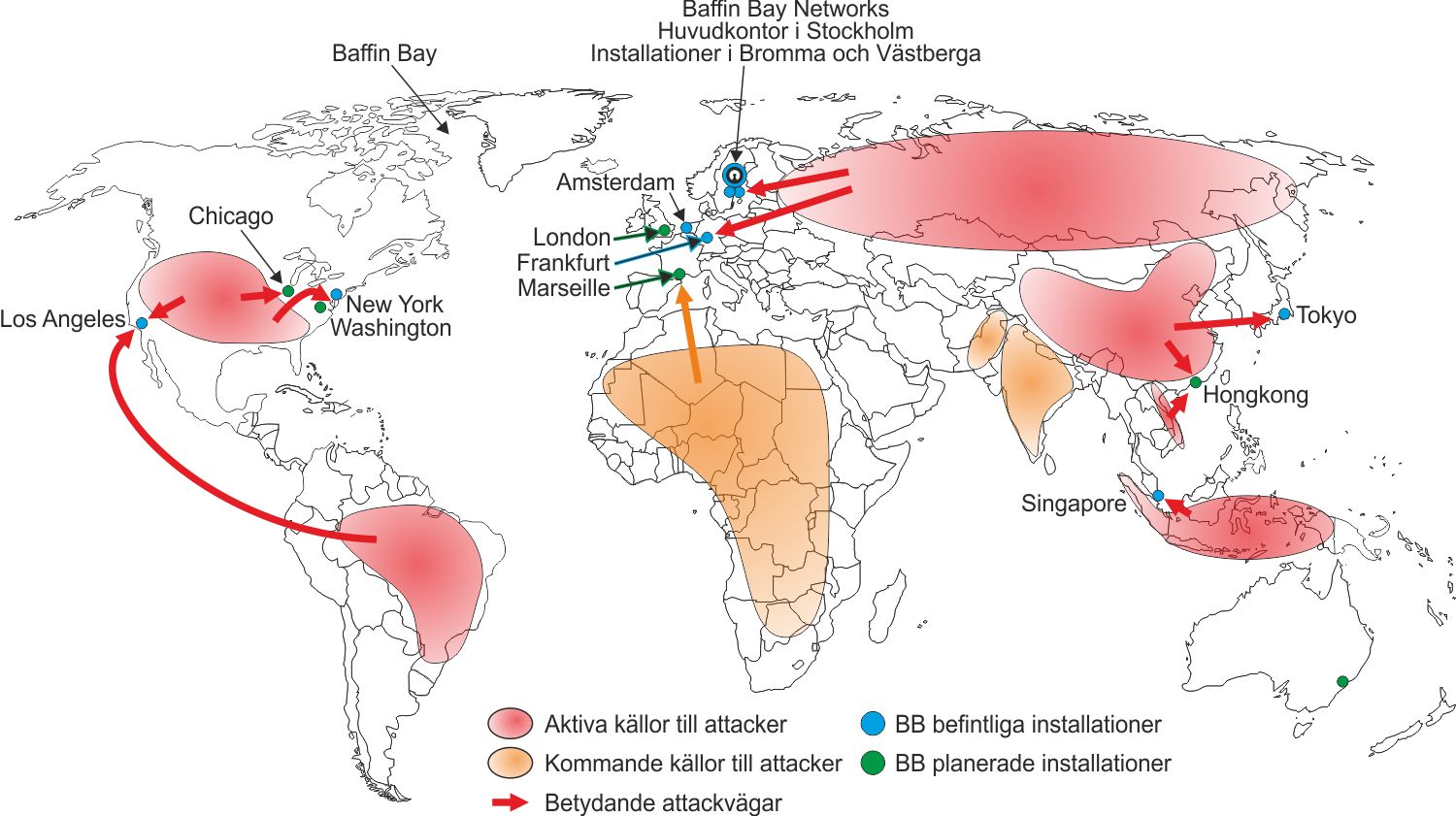

Men det finns fredsbevarande styrkor. En av dem är Baffin Bay Networks (BBN), ett ungt teknikföretag i Stockholm, med installationer i Los Angeles, Frankfurt, Amsterdam, Bromma, Tokyo, Singapore med flera storstäder, kort sagt, de tunga samtrafikpunkterna där mycket av attacktrafiken samlas och fördelas över världen.

Valda delar av personalen hos BBN på en uppenbart fejkad bild. Men den är sann så till vida att BBN har en installation i en datorhall på Manhattan för att kunna ta attacktrafiken från USA innan den tar sig ut på sjökabeln mot Europa. Från vänster Mikael Keri.N, säkerhetsexpert, Fredrik Korsbäck, nätverksguru, Tomas Sundvall, systemutvecklare och Joakim Sundberg, VD och systemutvecklare.

BBN startades 2016 och 2017 var man klar med sin molnbaserade Threat Protection-plattform och kunde erbjuda den till kunder. I plattformen ingår en hel massa löften: DDoS-avvärjning, hotinformation, skydd för webbaplikationer och skydd mot olika typer av skadliga program (malware och exploit code) och sandlådefunktioner (ett sätt att detonera potentiella hot på ett säkert sätt), analyser av resultatet och återkoppling till kunderna för att kunna avvärja framtida hot.

BBN har ett motto: ”Inget företag eller annan organisation ska stå oskyddad mot avancerade cyberhot” men det är en önskedröm. De flesta är helt oskyddade, omedvetna och ointresserade.

Mängden angrepp både ökar med åren och ökar i volym. En normal DDoS-attack ligger idag på mellan 3–10 Gbps och kan vara mellan 20–38 minuter. Men det finns attacker på 100–200–300 Gbps och i sällsynta fall upp till 1,7 Tbps. Problemet är att även en mindre attack på 3 Gbps är för mycket för ett företag att hantera själv.

Att kanalisera hot

Själva avsikten är att begränsa skadlig trafik till en kunds webbtjänst, samtidigt som legitima anrop ska kunna komma fram obehindrat. BBN har en flerpipig hagelbössa som skjuter tillbaka på olika sätt. Som vi ska se, är det tämligen meningslöst att bara försöka avvärja DDoS-attacken, för det är normalt inte den som orsakar skadan.

I stort sett går metoden ut på att

- BBN låtsas vara kundens webbplats

- BBN tar emot attacken, analyserar den och begränsar den

- Kunden får den tvättade trafiken till sin verkliga webbplats

- Informationen från analysen hamnar i BBNs informationsplattform

Allt handlar om att kanalisera insamlat data till den funktion som är bäst på att avvärja hotet. Man kan börja med den vanliga volumetriska (jättelika) DDoS-attacken, som identifieras av trafikens IP-headers och innehållet i datapaketen. Man undersöker vad som är normalt i fråga om trafikflöden för olika pakettyper (IP, UDP, TCP) och hittar avvikelser från det normala. Baserat på detta inför man flödesbegränsningar (rate limiting) i trafiken och försöker helt och hållet blockera trafik från kända skadliga IP-adresser. Metoden utgör enkelt sett en vattenkran för trafiken.

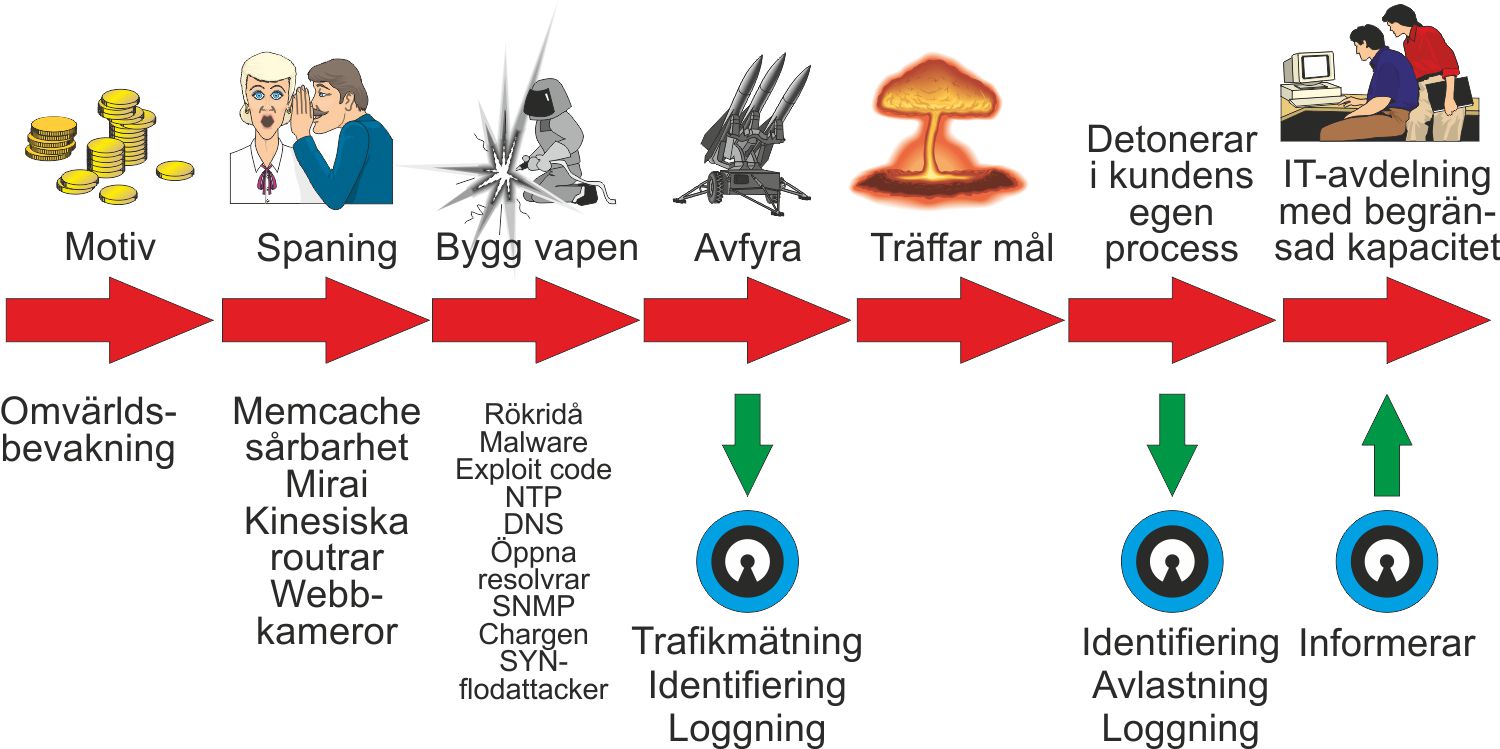

Ett cyberangrepps anatomi – Kill Chain

Ett cyberangrepp kan brytas ned i åtta delar.

Först skaffar sig angriparen ett motiv, som kan vara politiskt eller annat, men oftast handlar om pengar. Angriparen spanar på sitt tilltänkta mål för att hitta svagheter, outbildad personal, ointresse för säkerhet osv. Därefter bygger denne sitt vapen, skriver exploit code, köper en DDoS-attack att ha som rökridå eller vad som helst. Vapnet avfyras, Internet fylls med DDoS-paket, spambrev eller liknande och vapnet träffar målet. Kunden låter sig luras och vapnet detonerar i dennes process. Anställda med lågt säkerhetstänk hämtar in en trojan, klickar på en färgglad ikon som döljer ett krypteringsprogram, kör ordbehandlingsfiler med dold kod, betalar ut pengar till en falsk adress, osv. Slutligen får den överbelastade IT-avdelningen ta hand om problemet och då är det oftast för sent.

Den huvudsakliga metoden att åstadkomma stora attacker på Internet är att lura befintliga maskiner och tjänster att gå i spinn och mata ur sig väldiga mängder data ”på kommando”, medan anfallaren själv gömmer sig och aldrig visar sin IP-adress i attacken.

Felaktigt konfigurerade DNS- och NTP-servrar kan förstärka en attack upp till 50.000 gånger, hemmaservrar med felaktiga resolvrar kan hjälpa till, SNMP-avfrågade apparater kan förstärka 1000-tals gånger och styrprotokollet Chargen för skrivare kan förstärka 100-200 gånger.

Vid de stora attackerna under våren 2018 som var i terabitklass, utnyttjades Memcache som är en (trasig) cachefunktion för webbservrar. Det ”trista” i sammanhanget är att en webbserver ofta är en ganska stark maskin som står på ett datacenter med riktig snabb anslutning och därför kan skapa väldigt mycket attacktrafik. Läckan i Memcache täpptes dock igen ganska snabbt.

Nästa nivå är applikationsnivån. Anfallaren kan till exempel ställa en fråga till en webbserver och servern svarar, men får ingen respons. Då väntar den och frågar igen. Det tar resurser. Sedan frågar anfallaren tiotusen gånger, och serven blir fullt upptagen med att vänta på någon som aldrig svarar.

BBN kan gripa in på olika ställen i Kill Chain, nämligen genom att detektera och strypa attacken innan den nått kunden, identifiera de hot som trots allt slank igenom och släcka dem, och samla på sig information och meddela kunden vad som hänt och på så sätt underlätta för kundens IT-avdelning att arbeta med det väsentliga. Obesvarade frågor till webbservrar har till exempel en signatur som kan kännas igen.

Threat Protection Center

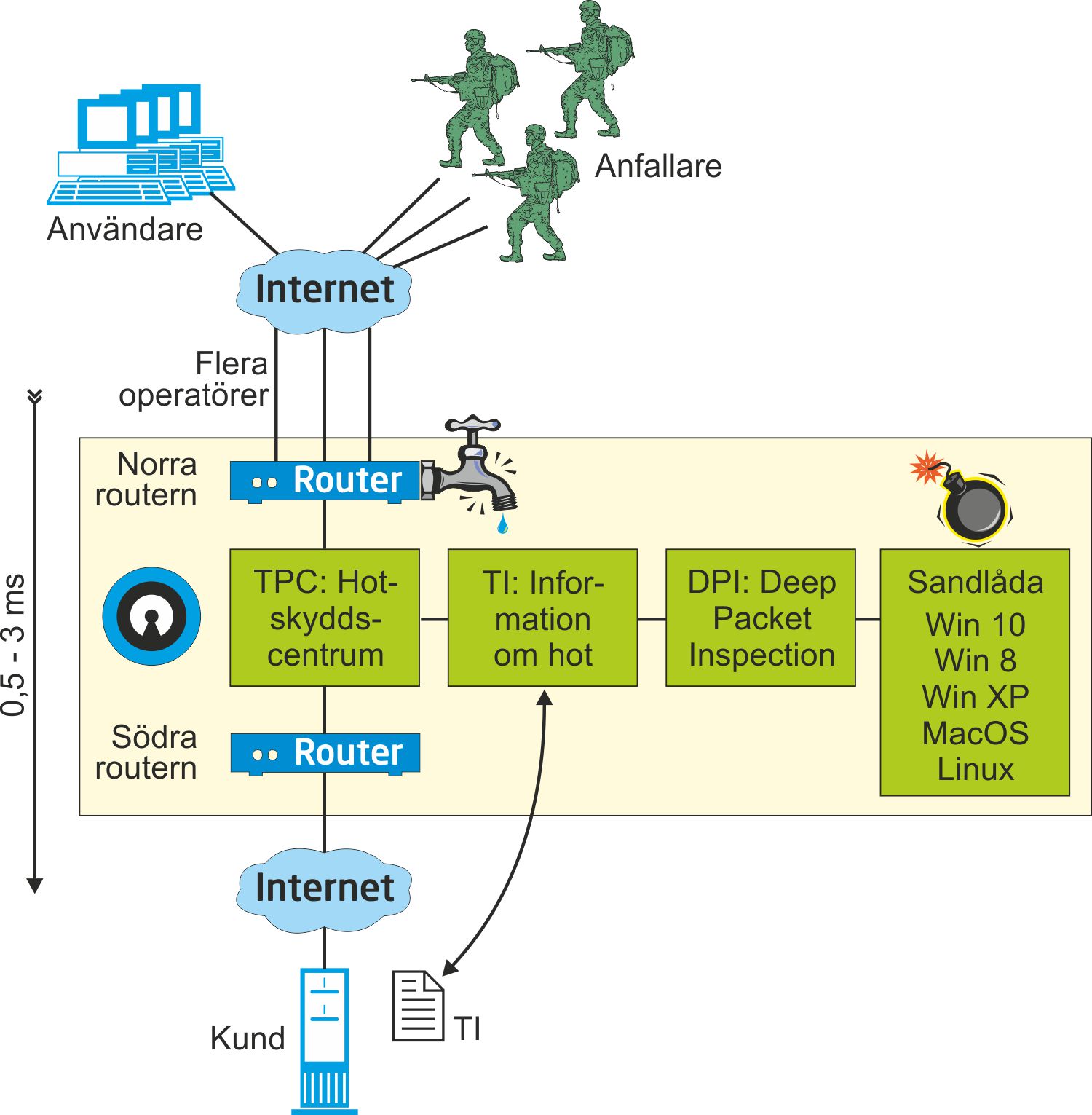

Så här är BBNs Threat Protection Center uppbyggt och inkopplat. Det ser likadant ut på alla installationer över hela världen.

Norr-routern, idag av fabrikatet Arista med bakplan som klarar en terabit per sekund, sitter närmast Internet och får ta de tunga angreppen. Till denna ansluter man de snabba ledningarna utifrån, 10 Gbps, 100 Gbps, peering med andra leverantörer osv. Norr-routern gör en första strypning på trafikmängderna och får agera grovfilter, med frågor som: är det UDP eller TCP och vilken trafikmängd är tillåten?

Härnäst möter datat BBNs Threat Protection Center som mest består av rackmonterade lådor med specialbyggda gate arrayer (FPGA) som medger mycket snabb, specialiserad databehandling. Gate arrayerna är inköpta, men styrprogrammet är skrivet av BBNs folk.

Maskinvaran är så kraftfull att den klarar att bygga upp en trafikpolicy för varenda enskild IPv4-adress på Internet. Den kan också svara på portscanningar med väldigt många SYN-cookies per sekund. Utrustningen för trafiken vidare till olika sorters servrar som analyserar den, antingen med Deep Packet Inspection, bara kontroll av headers osv.

Den underliggande informationsplattformen (TI: Threat Intel) samlar på sig information från DDoS och attacker mot webbapplikationer som upptäcks av någon av alla de funktioner som BBN erbjuder. Skulle man upptäcka en skadlig IP-adress som attackerar exempelvis webbapplikationer, kan informationsplattformen överföra adressen till en mekanism som blockerar den på layer 3, alltså på IP-adressnivå. Och skulle attacken från en särskild IP-adress återkomma en vecka senare, känner man redan till den och kan blockera den. Varför vänta på att tjuven ska göra inbrott, när man kan ta denne redan på gatan? Du har väl sett filmen ”Minority Report”?

Ett typiskt förlopp kan vara att trafiken i stort sett är noll och så plötsligt laddar ett botnät upp med tio miljoner paket per sekund, men då känner BBN redan till adresserna och kan ta bort paketen, snarare än hur konkurrenterna gör det, vilka måste ha en stor paketström först och börja sila därefter.

Efter att DDoS-paketen skalats bort, eskaleras den kvarvarande trafiken till nästa nivå i systemet, applikationsnivån, som undersöker om det är en DNS-attack eller HTTP-baserad trafik och skalar bort de skadliga paketen.

Det som blir kvar därefter, normalt HTTPS-trafik, eskaleras till layer 7 och analyseras med avseende på vad som skulle kunna vara onormal trafik till en webbserver, som till exempel onormala förfrågningar.

Det som blir kvar därefter, hamnar i analysplattformen och undersöks med avseende på olika kända hot (svartlistor mm), som kända sårbarheter, filer som innehåller skadlig kod osv. Detta fungerar åt båda hållen. Skulle kunden vara ett webbhotell med en massa filer som besökare kan ladda ned och några filer skulle vara skadliga, kommer BBN att skydda besökarna också.

Skulle det råka handla om en ny, okänd skadlig fil, tas den bort ur flödet och skickas in i en serie analysprogram. Hjälper inte det, skickas filen in i en sandlåda, i den miljö (operativsystem, webbläsare mm) den var avsedd för och får exekvera tills det smäller (detonation). En angreppsmetod kan vara att vänta en stund innan angreppet börjar (sk sleep), så att användaren ska förlora uppmärksamheten. Därför manipuleras realtiden i sandlådan så att skadeprogrammet tror att tiden har gått. Systemet åstadkommer också simulerade musrörelser osv.

Sandlådesystemet analyserar minnet innan, under och efter smällen, vilka resursanrop som görs mm. Baserat på detta skapas en signatur som går tillbaka till informationssystemet, så att den kan återanvändas senare. Resultatet blir en ständigt aktualiserad svartlista. Skulle filen trots allt inte vara ett hot, lämnas den som den är.

Hela förfarandet ovan är sann maskininlärning.

Den rensade trafiken kommer ut ur södra routern och går på en dold adress till kundens webbserver, i princip en tunnel. Samtidigt kommer den trafik som kommer från kunden att passera genom BBNs utrustning och BBN analyserar och sprider den över världen genom norr-routern, eller routrarna i mesh-nätet (se nedan).

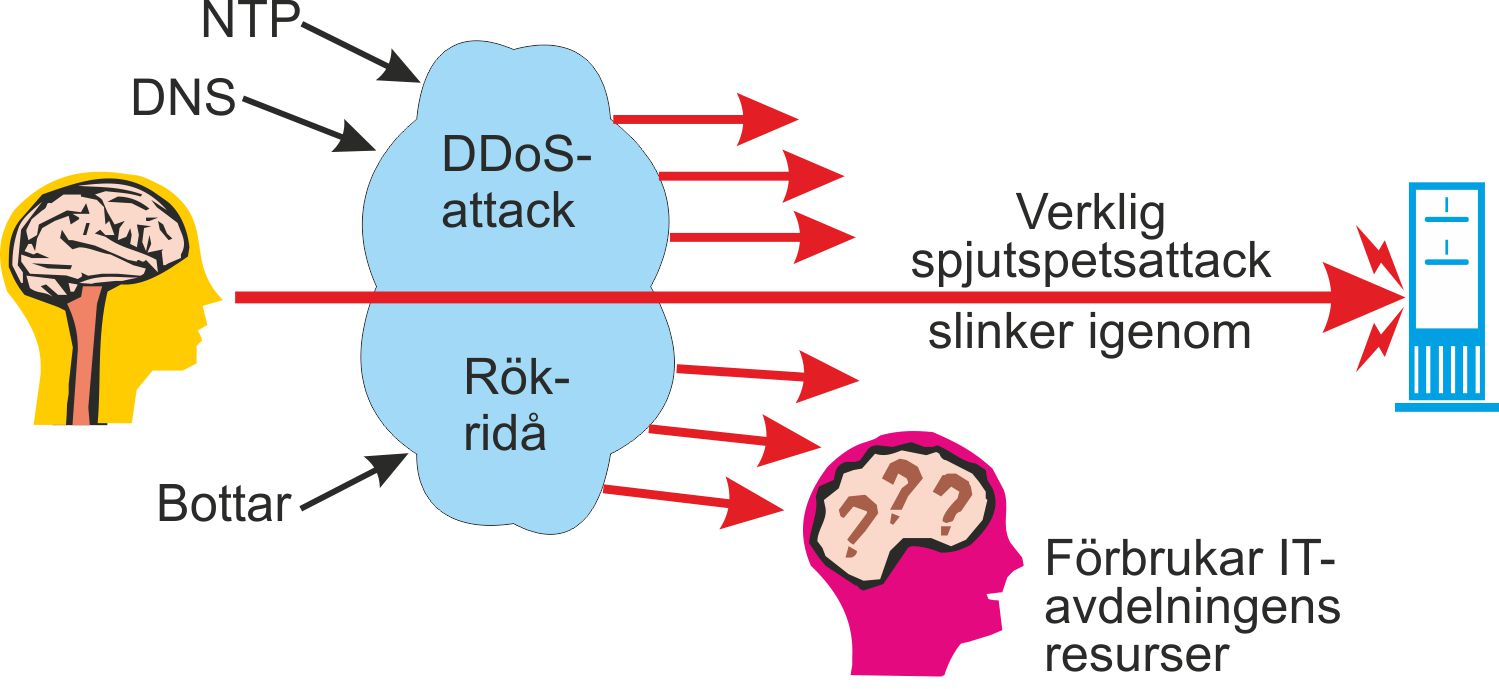

DDoS-attack bara rökridå

Det är bara småungar som köper en enkel DDoS-attack för att hämnas på någon de inte gillar. Avancerade anfallare som underrättelsetjänster eller skurknationer använder DDoS-attacken som rökridå för att avleda uppmärksamheten från spjutspetsattacken som gör den verkliga skadan och får företagens IT-avdelningar att slösa all sin energi på en avledningsmanöver. Det gäller minst 50 % av alla dagens attacker. Det är därför kontinuerlig trafikanalys är viktig.

BBN förblindas inte av den stora DDoS-attacken utan kan tack vare sin långa undersökningskedja koncentrera sig på de fina detaljerna.

Samtidigt vill BBN kunna göra klart för kunden vad de egentligen har att hantera och hur deras trafik ser ut, vilka protokoll som är vanliga, hur flödena varierar etc. Det ger kunden en möjlighet att strunta i det som är irrelevant och bara koncentrera sig på att analysera de verkliga farorna och kunna avstyra attacker, eller det som är kvar av attacken när BBNs system har tagit 99,99 % av trafiken. Slutligen får BBN också information av sina kunder som används för att bygga på kunskapsbasen och dela med sig av till andra kunder.

Unikt enkelt och utförligt för kunden

För redundansens skull skulle en kund kunna köpa förbindelse mot tre operatörer, som Tele2, Telia och IP-Only. Denne får då också köpa tre gånger volumetriskt DDoS-skydd. Med BBNs lösning behövs bara ett skydd. BBN behöver inte ställa ut någon utrustning hos kunden, som skulle kunna behöva underhåll eller övervakning. Kunden behöver inte installera något, utan allting sker i BBNs Threat Protection Center.

BBN är inte ett gigantiskt amerikanskt företag, utan ett mindre svenskt dito, som kan arbeta mycket närmare en kund. Kunden får alla larm på en gång och inte bara månadsrapporter. Kunderna verkar uppskatta att få detaljupplysningar, som

- Vem attackerades oss och varifrån?

- Var det applikationsbaserade attacker?

- Har något blivit smittat?

- Hur kan vi skydda oss?

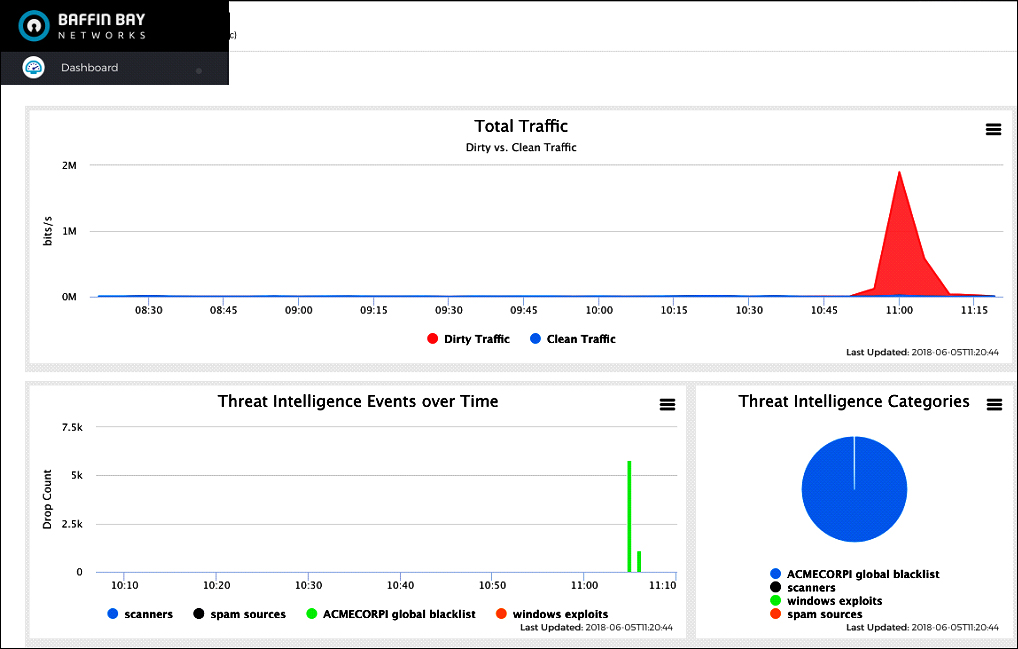

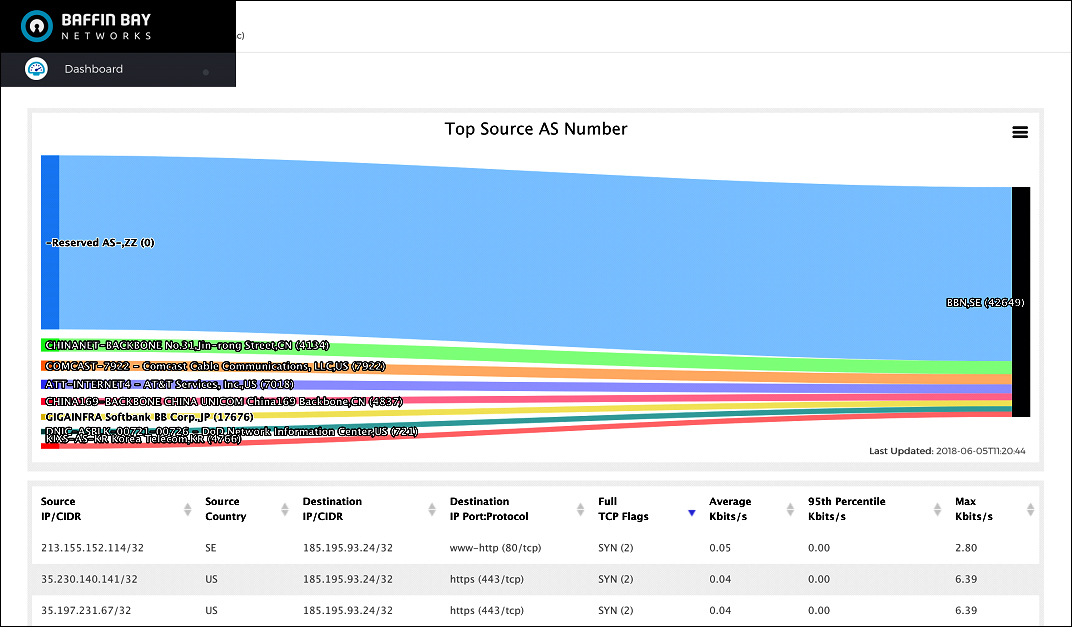

Allt detta får kunden svar på med BBNs kontrollpanel RiverView, som är en självbetjäningsportal.

Skärmbilderna visar alla detaljer i realtid, var i datapaketen hotet fanns, vad som analyserats och hur och vad som spärrats, av vilken funktion, etc. Bilden ovan visar kundens normala trafik i blått i det övre diagrammet och hur den klockan 11 plötsligt blev betydligt större. Klockan 11.05 började informationsplattformen mata ur sig information om hoten (gröna staplar). Samtidigt ser man i det blå cirkeldiagrammet att attacken hanterats av en särskild svartlista.

Man kan till exempel också se om majoriteten i en attack kom från ett särskilt nät i exempelvis Kina (ett AS, Autonomus System). Namnen i bilden är typiska. Chinannet, Comcast, AT&T, China169 osv. Om företaget inte gör affärer med Kina kan man spärra de näten helt och hållet och bli av med framtida attacker.

Kunden får information om attacker och angrepp och har rätt att göra vad som helst med informationen, eftersom de betalt för den. De kan analysera varför hotet uppstod, eller lämna den vidare till exempelvis analysföretaget Recorded Future, som gör politiska analyser, samsöker på sociala media etc och lämnar prognoser om hot.

Samtidigt kan kunden lämna tillbaka sin information till BBN som kan använda den för att eliminera framtida hot. Ett ständigt informationsutbyte fungerar bättre än att alla inblandade ska hålla på sitt. Väldigt förenklat kan man säga att kunden och BBN utbyter svartlistor med varandra.

Vem som helst kan attackera

Att köpa en DDoS-attack… förlåt, en stresstest är enkelt och billigt, om du inte har besvärliga frågor. Ragebooter ger dig till exempel massor av fina erbjudanden som är svåra att motstå. För bara 4 dollar kan du köpa en ström på 5-10 Gbps under 2 minuter. Det kan vara nog för att tvåla till ditt hatobjekt, till exempel skolan om du inte vill göra ett prov, eller kommunen som du inte tycker om. Slantar du upp 100 dollar kan du få 20 Gbps under drygt 2,5 timmar, vilket är nog för att sänka en dagstidning. En mindre attack på 3 Gbps kan skurkarna kanske till och med ge bort gratis för att få köparen på kroken och få sälja mera i framtiden.

Små attacker köps ofta av skolelever som inte vill göra prov den dagen, eller om någon är sur på skolan så kan denne köpa en billig attack, men tyvärr åker både kommunala tandläkare och miljöförvaltningen samtidigt med skolan. Ett bra exempel på det är de ständiga DDoS-attackerna från skolpersonal och studenter på engelska college: https://www.bbc.co.uk/news/education-45496714

Finansiella institut kan vara lämpliga att attackera under förmiddagen när handeln pågår som bäst. Valmyndigheten attackeras lämpligen vid riksdagsvalet. Skatteverket sänks lämpligast vid deklarationsdags. Dagstidningar är effektivast att sänka under kvällen, när prenumeranterna förväntar sig åtkomst. SJs biljetthandel störs effektivast vid storhelger, osv.

En terrororganisation kan lägga mycket pengar på att förlama en TV-kanal som sänder obehagliga sanningar om terrorverksamheten, medan till exempel totalitära nationer dels kan utnyttja metoden att mörda oppositionella journalister och blockera eller störa västliga media som skriver om missförhållandena i landet.

Kartan visar de huvudsakliga källorna till cyberattacker i världen, och de områden som förmodligen är på väg upp mot attacktoppen. BBN har skaffat sig tillgång till viktiga datorhallar världen runt, för att kunna avstyra där de stora attackvolymerna träffar. Ryssland, Kina, Brasilien och USA har utmärkta internetanslutningar till resten av världen, med både land- och sjökabelförbindelser. Ryssland attackerar helst via Stockholm och Frankfurt, för det är den vägen det finns optiska fibrer. Kina och Vietnam anfaller via Hongkong och Tokyo. Brasilien har tack vare sin stora befolkningsmängd och snabba internetutbyggnad seglat upp som ett betydande attackland, som anfaller via sjökabel till Los Angeles. Indonesien attackerar via Singapore.

Indien och Pakistan håller på att få bra Internet inom landet, men har sämre förbindelser med omvärlden och är därför inget stort hot just nu, men kommer att bli. Afrika är ännu fattigt, men på väg upp och kommer att bli en attack-kontinent, som kommer att anfalla via Marseille på sjökablar under Medelhavet och med största sannolikhet även på de sjökablar som ligger runt Afrikas kust. Australien är inget attackland, men har sina etableringsproblem med kvardröjande telemonopol.

Frankfurt och Amsterdam är viktiga centralnoder i Europa. London var viktigt, men efter Brexit kommer de stora finansinstituten sannolikt att hamna i Frankfurt. Det är därför BBN bara har planerat en tänkbar framtida installation i London men inte byggt något än.

Installationen i New York är viktig för att kunna avstyra attacker från USA, eftersom mycket av trafiken från östra USA traverserar via New York eller Washington och har dessa städer som hubb.

Alla BBNs installationer över hela världen sitter ihop i ett virtuellt meshnät som man hyr av Telia Carrier. Det betyder att alla installationerna kan dela data och belastning i realtid och om en av dem skulle gå sönder, spelar det inte så stor roll. De kundsajter som läggs ut i världen i form av proxyadresser kommer att läggas ut på alla installationer på en gång.

Framtiden

Alla som håller på med IT-säkerhet, bävar inför den nya IoT-vågen. Intelligenta TV-apparater, övervakningskameror, klockradio, kylskåp och brödrostar som står helt oskyddade och kan tas över och bli mailbombare och DDoS-robotar, som alla bara måste ha för att… Var för sig är dessa apparater inte så starka, men det finns miljontals av dem och utan intrångsskydd är de ett lätt byte. Så snart en ny sårbarhet har upptäckts, utnyttjas den direkt i en attack.

Man varför lär sig inte tillverkarna, när attackmetoderna är kända? Ett kinesiskt företag som tillverkar exempelvis hemmaroutrar och säljer för 200 kronor på eBay, har inget intresse av att säkra dem mot angrepp eller ta ett långsiktigt ansvar. Det finns inga pengar till att bygga en säkerhetsstrategi eller komma med säkerhetsuppdateringar. När produktserien är färdigproducerad efter 3-4 månader, försvinner företaget för att aldrig mera synas till, ett nytt företag startar med nytt namn och tillverkar en annan lågprisprodukt och försvinner sedan igen. Inget kundansvar – inga problem!

Avslutning

Det pågår ett krig i din internetsladd. Det låter inget och det kommer ingen rök, men kriget pågår likafullt. Det spelar ingen roll om du väljer att inte se det. Anfallarna ser dig ändå.

Läs mer

Baffin Bay: https://www.baffinbaynetworks.com/

BBN analyserar inte varför ett företag attackeras. BBN ägnar sig inte åt politik. Det gör emellertid Recorded Future i Göteborg: https://www.recordedfuture.com

SUNETs säkerhetshandbok: https://www.sunet.se/blogg/sunets-handbok-i-informations-och-it-sakerhet/

Attackvektorn, det är du: http://www.sweclockers.com/artikel/21218-attackvektorn-det-ar-du

Alla attackers attack drabbade Estland år 2007, men de klarade av det tack vare gott säkerhetssamarbete och fiendens misstag: https://techworld.idg.se/2.2524/1.440124/estland-under-attack

Fotnot: Varför väljer man att inte skydda sig? Är det för dyrt?

Allt det som sagts ovan är jättebra. Om företagen vill. Men i de flesta fall vill företagen inte ens anstränga sig eller börja fundera, trots att det är känt att svenska företag och myndigheter står under ständig attack.

Varför skyddar man sig inte? För det gör man inte, visar en undersökning i nyhetskanalen SecurityUser från juli 2018 med rubriken ”En av tre beslutsfattare betalar hellre IT-angripare än att satsa på säkerhet”. Som vanligt faller allting tillbaka på dålig utbildning, eller bristfällig medvetenhet som SecurityUser så diplomatiskt kallar det.

”Endast 46 procent av de svenska respondenterna har en säkerhetspolicy på plats. Det internationella snittet ligger på 57 procent. Vidare uppger 78 procent av de svenska respondenterna att informationssäkerhetspolicyn aktivt har kommunicerats ut till organisationens medarbetare, men endast 35 procent tror samtidigt att medarbetarna är fullt medvetna om den.

– Vi ser en ökad förståelse kring riskerna med dataintrång hos svenska företag och organisationer men medarbetarnas medvetenhet är fortfarande bristfällig. Den mänskliga faktorn, om än oavsiktligt, har gång efter annan visat sig vara en stor säkerhetsrisk. Samtidigt har både investeringar och expertkompetens inom datasäkerhet släpat efter. Det gör att angreppen fortsätter att öka.”

Det är som Sverige före bilbälteslagen: Det händer inte mig!

Om det gör!

Pingback: Måste rusta cyberförsvaret! Vilket cyberförsvar? – Security Control Sweden

Pingback: Brännmärk skurkarna – täta läckorna genast! – Teknikaliteter

Pingback: IT-skandaler som ingen bryr sig om – Teknikaliteter

Pingback: IT-skandaler som någon bryr sig om – Teknikaliteter

Pingback: IT-säkerheten som vi inte vill ha – Teknikaliteter